目次

はじめに

過去のブログでも報告したと思いますが2023年7月にvExpertの仲間入りを果たしたました

2023年10月末にようやくvExpertライセンスが割り当てられたのでそれまでにあったトラブル等をブログにしたいと思った次第です

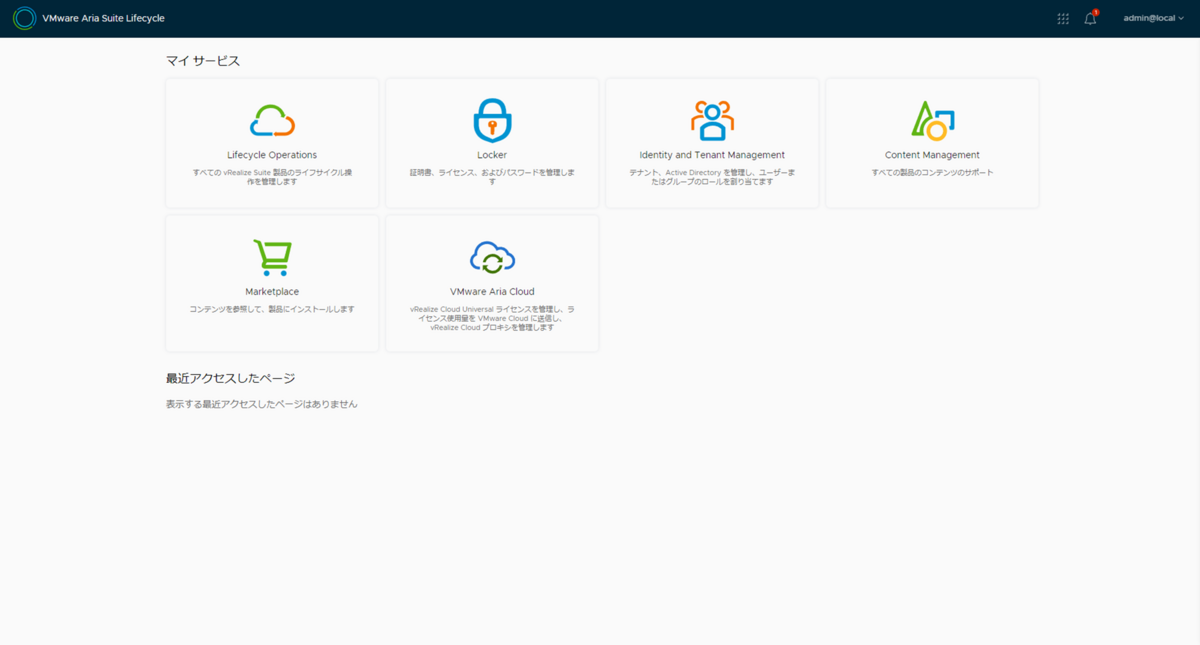

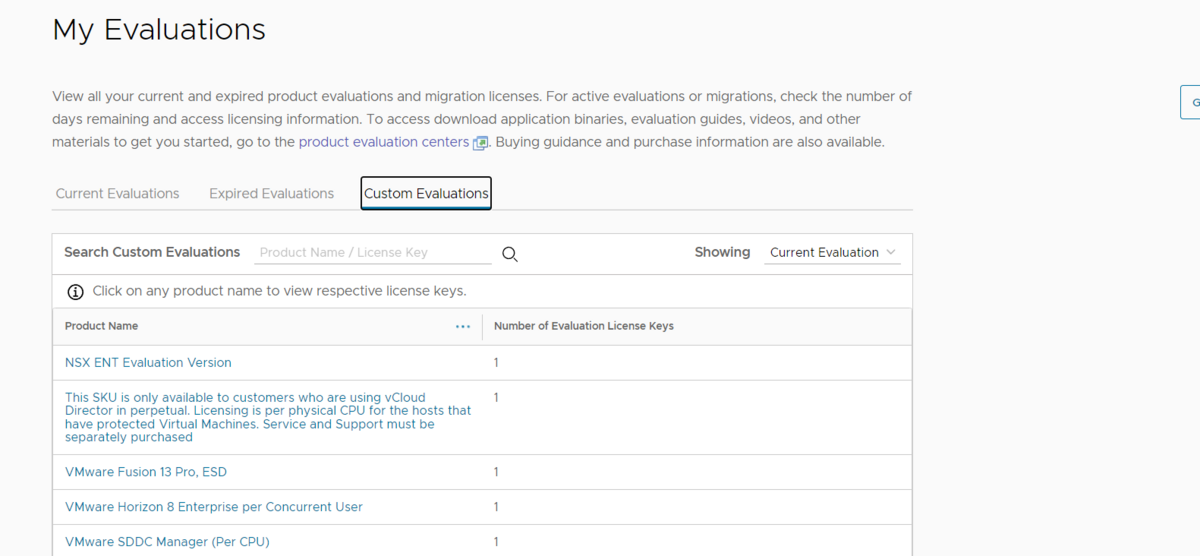

まず、vExpertを取得すると様々なVMwareのソリューションの評価ライセンスが使えます

これは自宅Lab勢にとってはとても喜ばしいことです

改めてvExpert受賞後のライセンス割り当てでトラブルが発生したことを共有します

※あくまで2023年度の2nd halfで取得した時の状況によるものなのでご理解の程よろしくお願いします

対象者

・VMware製品に興味があるひと

・vExpertを目指そうとしている人

・自宅Lab勢

vExpertライセンスが割り当てられる条件

vExpertライセンスが割り当てられる条件は次の通りです

・vExpertを受賞してること

・vExpertアカウントとCCアカウントの登録メールアドレスが同一であること

この条件を達成していれば割り当てられる条件になってます

私の場合は個人のicloudメールで登録してます

発生したトラブル

割り当て予定日になってもライセンスが割り当てられない

ここから先はトラブル発生から割り当てられるまでの流れを時系列で記載するものとなる

対策だけを知りたい人の為に先に言っておくと・・・vExpert受賞後に招待されるSlackに状況を記載して対応してもらう

※ただ受賞した当日にライセンス割り当てられるわけでないので出来ればこの先の時系列で追っていただきたい

vExpert受賞日(2023年7月22日)の対応

2023年7月22のvExpertを受賞したメールが届いた

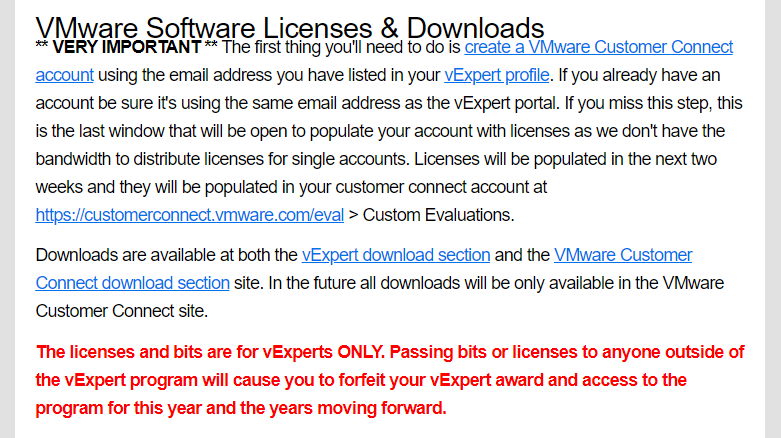

ライセンスについて記載のある文面の抜粋になる

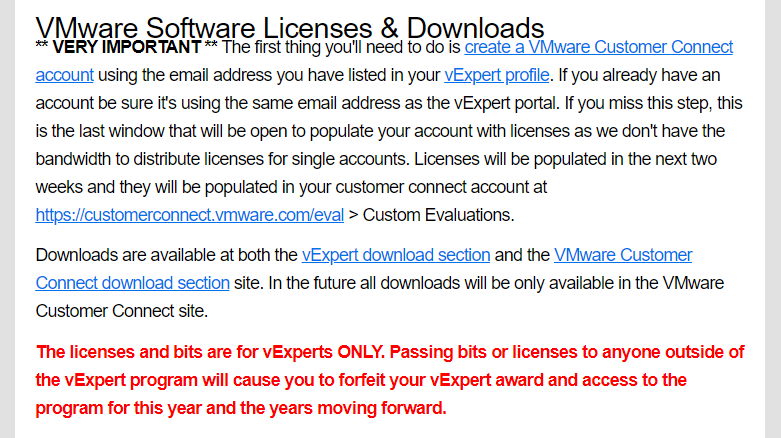

VMware Software Licenses & Downloads

VERY IMPORTANT The first thing you'll need to do is create a VMware Customer Connect account using the email address you have listed in your vExpert profile. If you already have an account be sure it's using the same email address as the vExpert portal. If you miss this step, this is the last window that will be open to populate your account with licenses as we don't have the bandwidth to distribute licenses for single accounts. Licenses will be populated in the next two weeks and they will be populated in your customer connect account at https://customerconnect.vmware.com/eval > Custom Evaluations.

Downloads are available at both the vExpert download section and the VMware Customer Connect download section site. In the future all downloads will be only available in the VMware Customer Connect site.

The licenses and bits are for vExperts ONLY. Passing bits or licenses to anyone outside of the vExpert program will cause you to forfeit your vExpert award and access to the program for this year and the years moving forward.

スクショはこちら

メールの文面を要約するとこちら

・vExpertとCCアカウントのメールアドレスは同じでないといけない

・2週間以内にはCustom Evaluationsにライセンスが表示される

私の判断

・vExpertライセンスはまだ割り当てには日数がかかる為、待機

2週間後

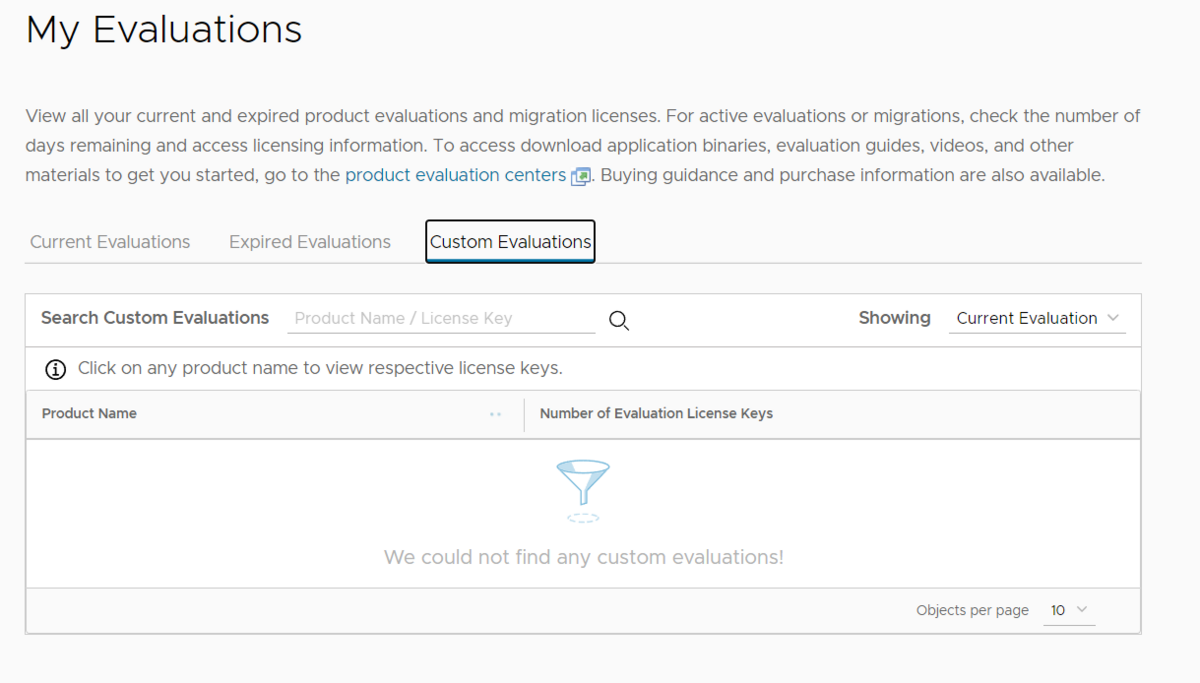

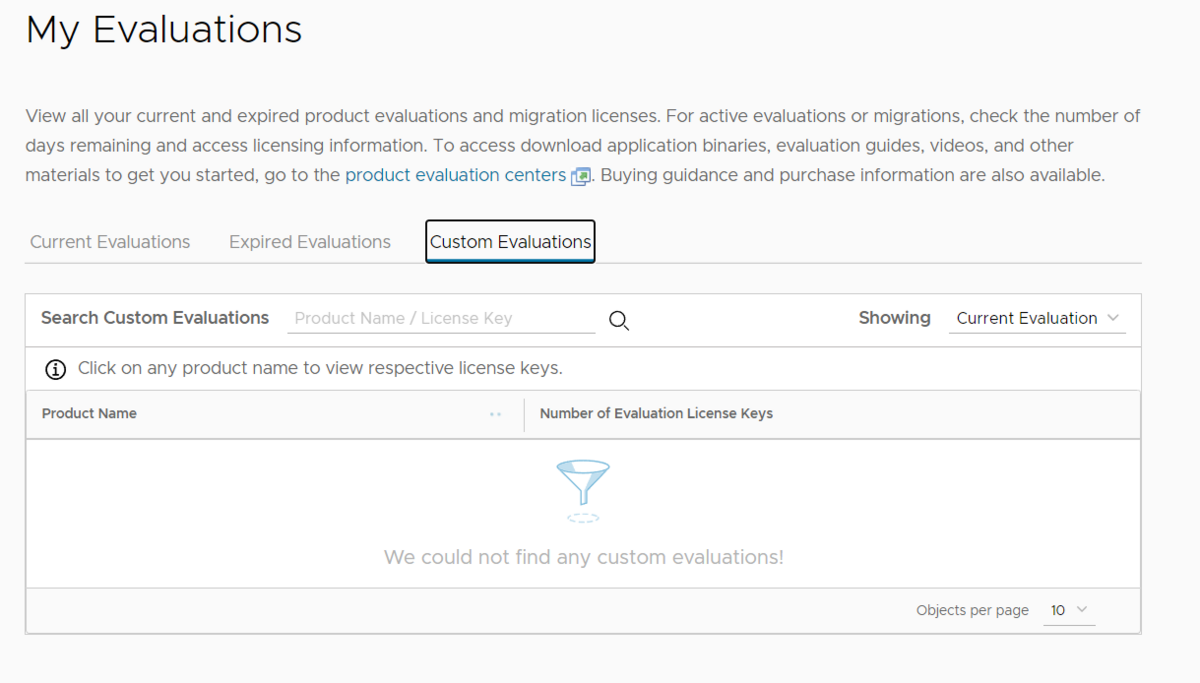

Custom Evaluations確認したが割り当てられなかった!!!

この時点ではSlackへの招待されておらず、ライセンスについての問い合わせ先が不明確であった

8,9月の時期は60日間の評価版の期限がまだ残っていたので、次JAPAN VMUGで集まりの時に問い合わせについて

聞いてみようと思い気長に待つことにした

※Slackへの招待のスケジュールは記載がないが受賞から3週間程度で招待された

※8月に開催されたVMUGでメンバーに聞いたら何かしらメールがくるとのことだった・・・

2023年9月7日

なんだかんだ待って9月7日

確かにメールが届いた

それが下記(vExpertの箇所のみ抜粋)

vExpert Licenses (Important - Read This Section) – This is the very last time this will be offered for the 2023 program.

To receive licenses, you must follow these directions.

You will need a VMware Customer Connect (CC) account; you can create a CC account here > https://customerconnect.vmware.com/account-registration

The CC accounts email address must match your vExpert profile email address.

Make sure that your CC account profile is filled out completely and 100% correct. You must use your real address, name and so on. Our systems verify you and your information, and it will fail if you don’t have the correct information in your CC profile. This will cause the system to fail when delivering licenses to you.

License Notes: I am submitting a license request next week and hoping to have the licenses by next Saturday, Sep 16th. In the unlikely event that IT cannot complete the licenses next week, the latest we can expect them is by the next weekend. Once licenses are loaded you will find them under Licenses in the vExpert portal. After you click Licenses, click “Custom Evaluations” and you should see your licenses. If you don’t have licenses, fill out this form for vExpert licenses: https://forms.office.com/r/Qjkw630mkn

このメールを要約したものがこちら

※その時の私の判断も残しておく

・vExpertとCCアカウントに登録されているメールアドレスが同一である必要がある→よし!!vExpert受賞した時のメールにも記載あり確認したのでクリア

・来週9月16日までに割り当てられる →9月16日までに割り当てたると認識。最終期日に状況を確認する。(メール受信時点では割り当てられていない)

・vExpertライセンスが割り当たってない人はメール記載のフォームへ問い合わせを→とりあえず9月16日になって状況確認して割り当たってなければフォームで問い合わせしよう

・9月16日に割り当たらなければ、遅くとも次の週に割り当たるとも記載→ 9月16日で状況確認して割り当たってなければ次の週まで待つか

う~ん!?本来であればこの9月16日までの間で、割り当たっているのかな???

これらの判断の結果、ライセンスは割り当たらず問い合わせフォームも終了していた(泣)

ちなみに問い合わせフォームは期限がメールに記載がない為、同じ境遇の方メール受信後フォームのリンクに即アクセス推奨

※9月7日受信のメールでようやくライセンスの問い合わせ先の方が判明

その後の対応

Slackとメールで英語で問い合わせを行った

※本ブログで問い合わせ先の個人名を明記することを控えさせてもらいます

対応してくださった方から色々と質問されるなどを繰り返した

とりあえずこちらが出来ることは問い合わせを行って状況を説明して対応してもらうことです。

そこで注意が必要なのは、欲しいライセンスが何か聞かれる・・・

(vExpertに割り当たるライセンス全てじゃないの・・・?)

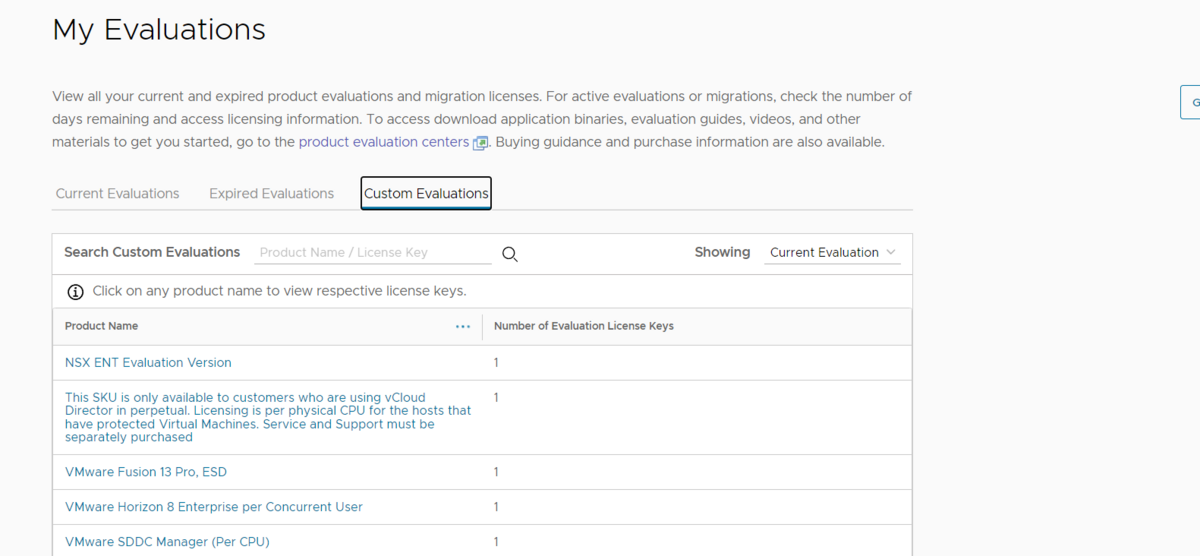

ライセンスが割り当てられた

そんなこんなで再割り当ての処理を行った通知をSlackのDMで受け取った

再度ライセンスを確認

よーし、割り当たったぞー

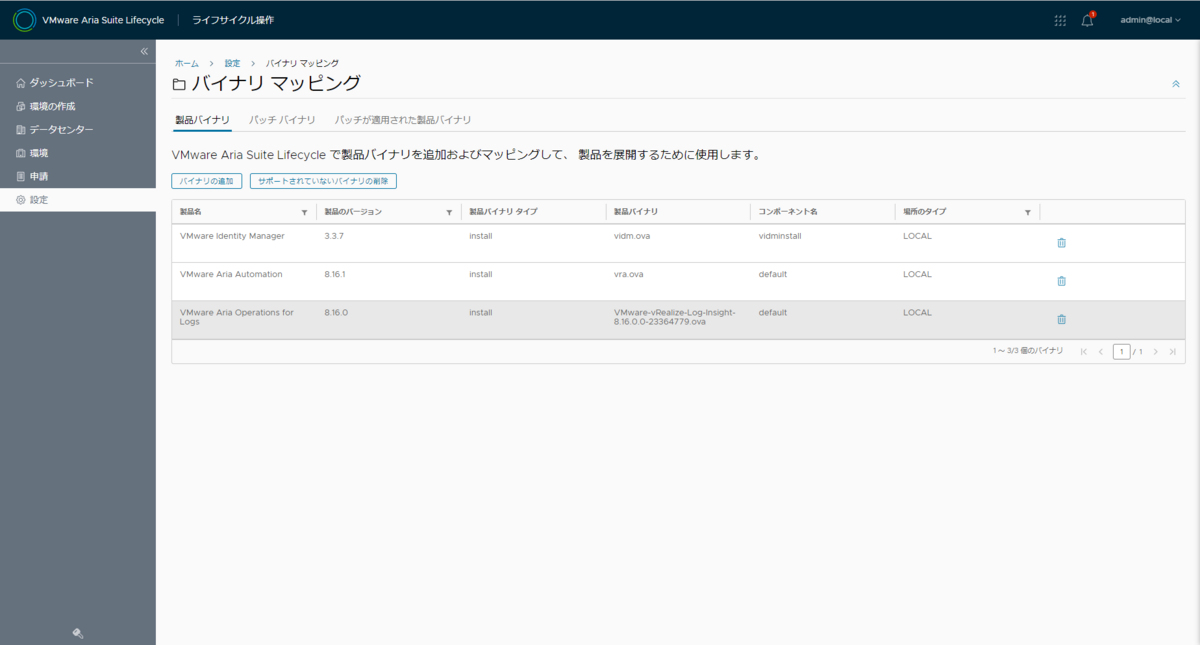

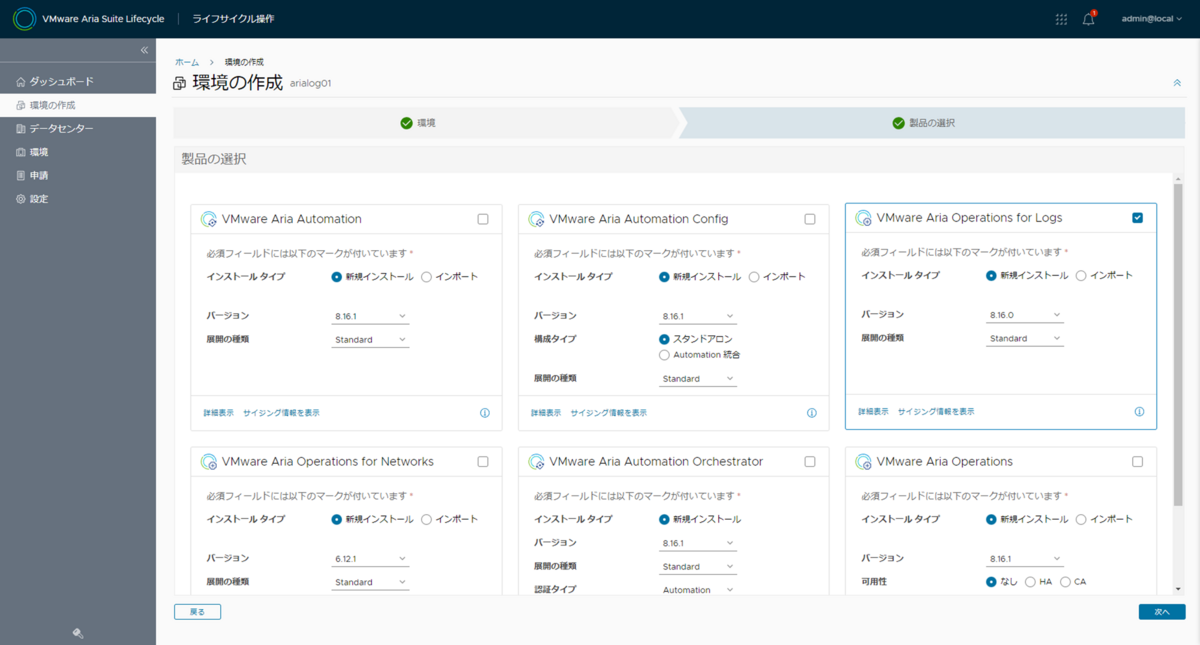

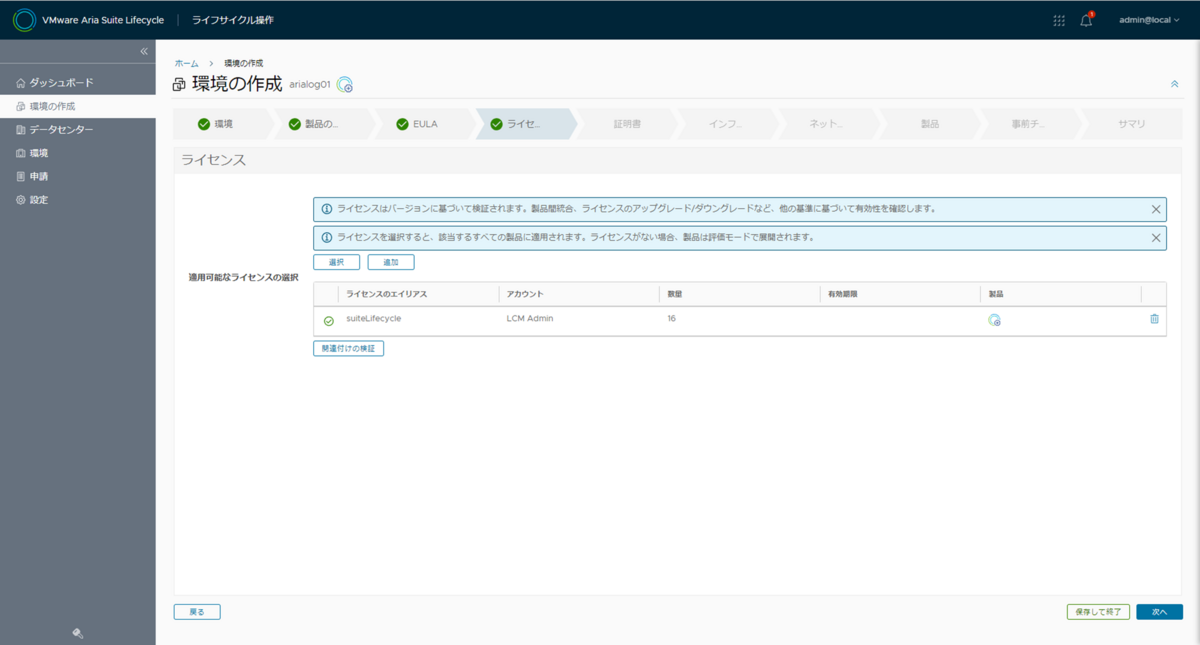

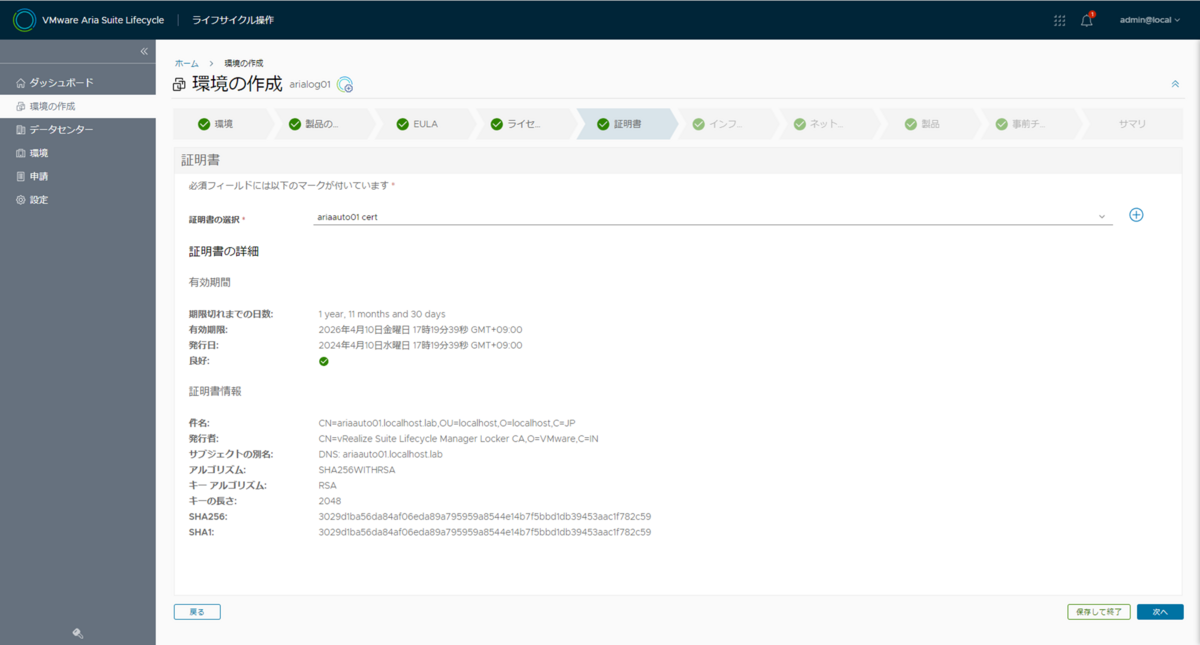

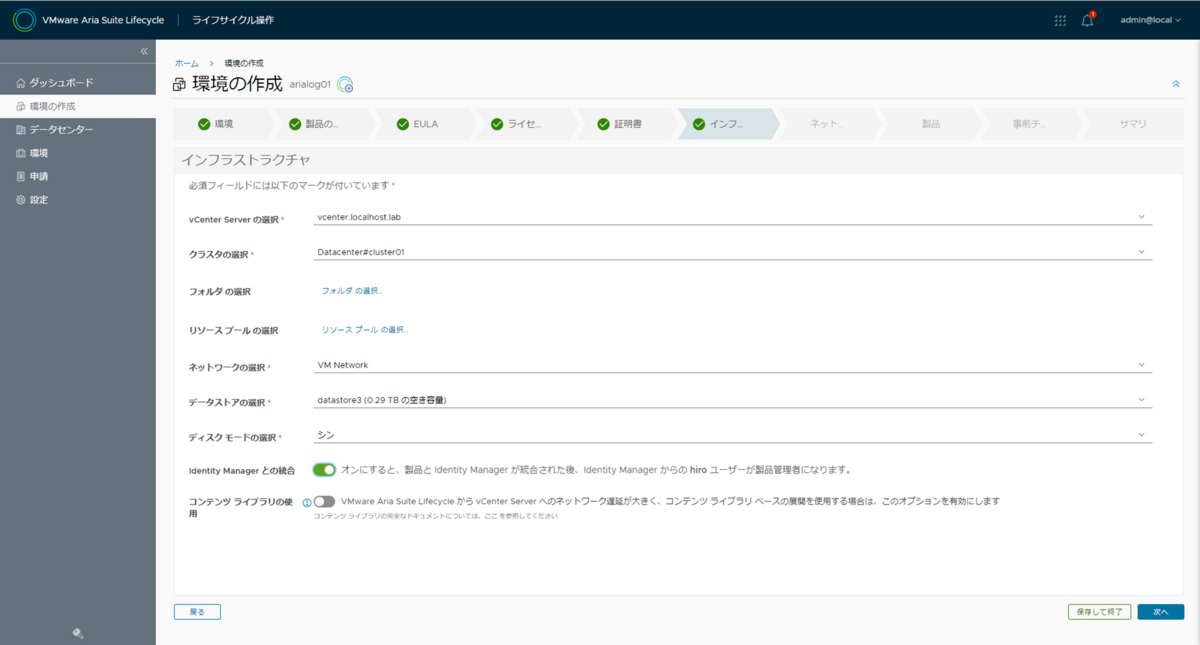

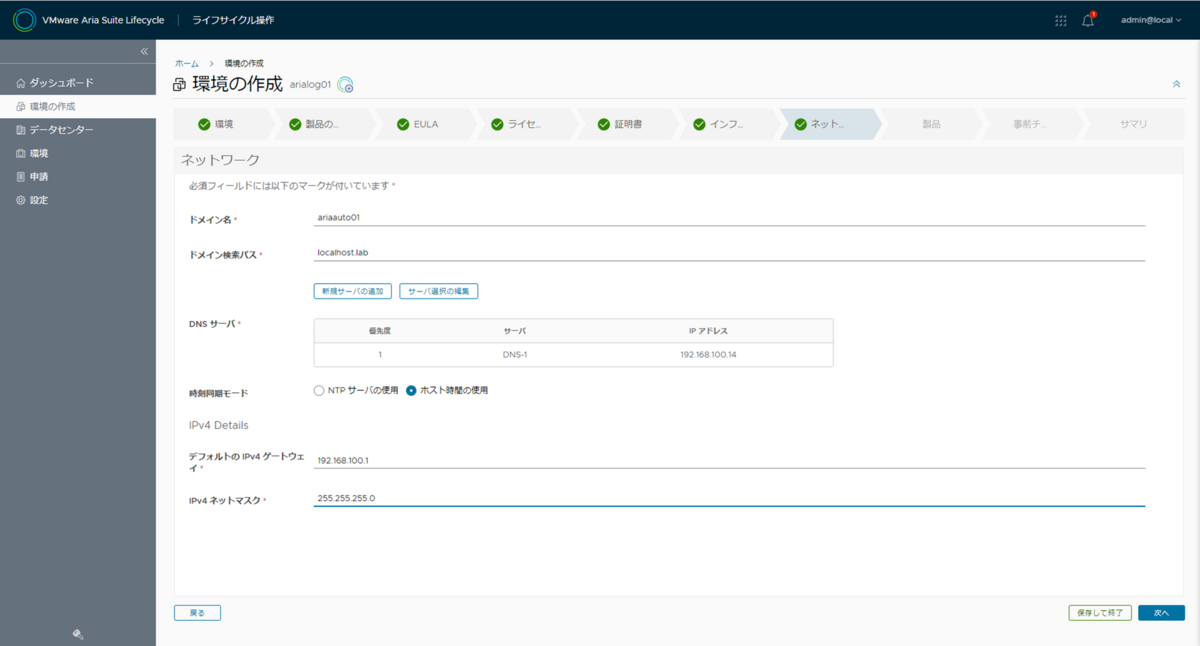

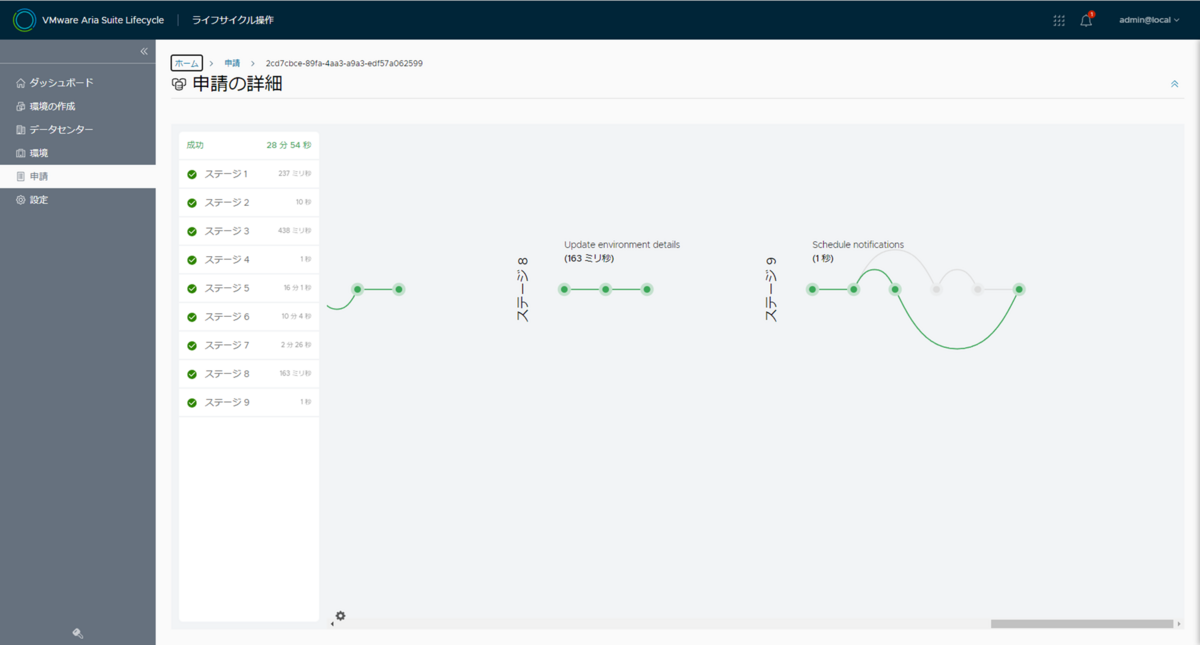

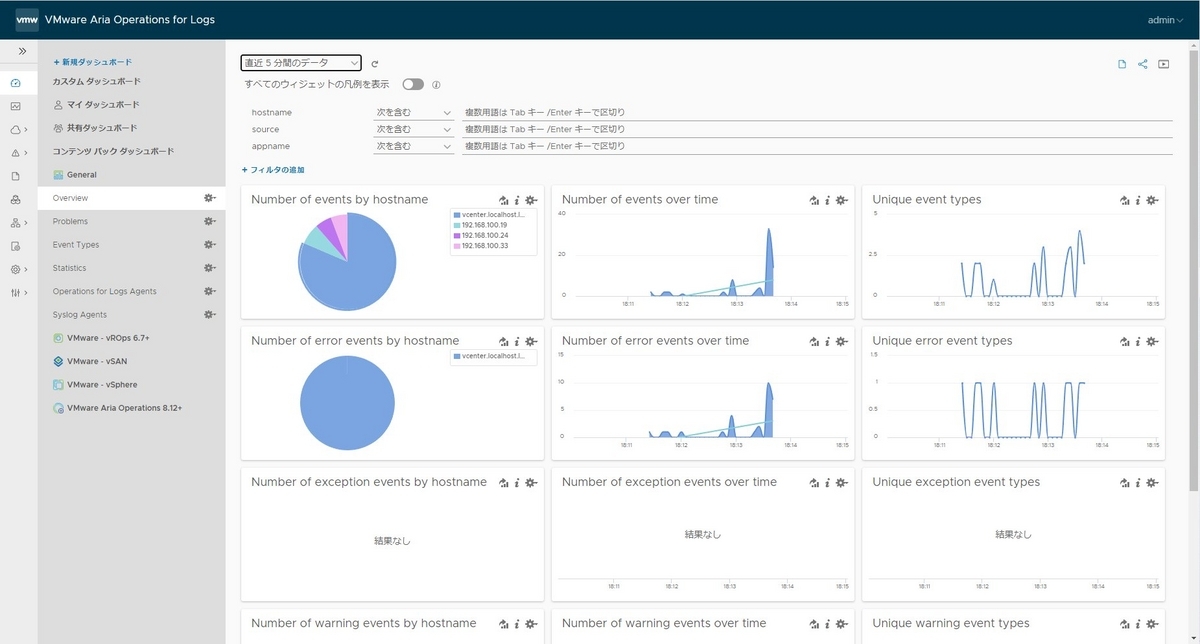

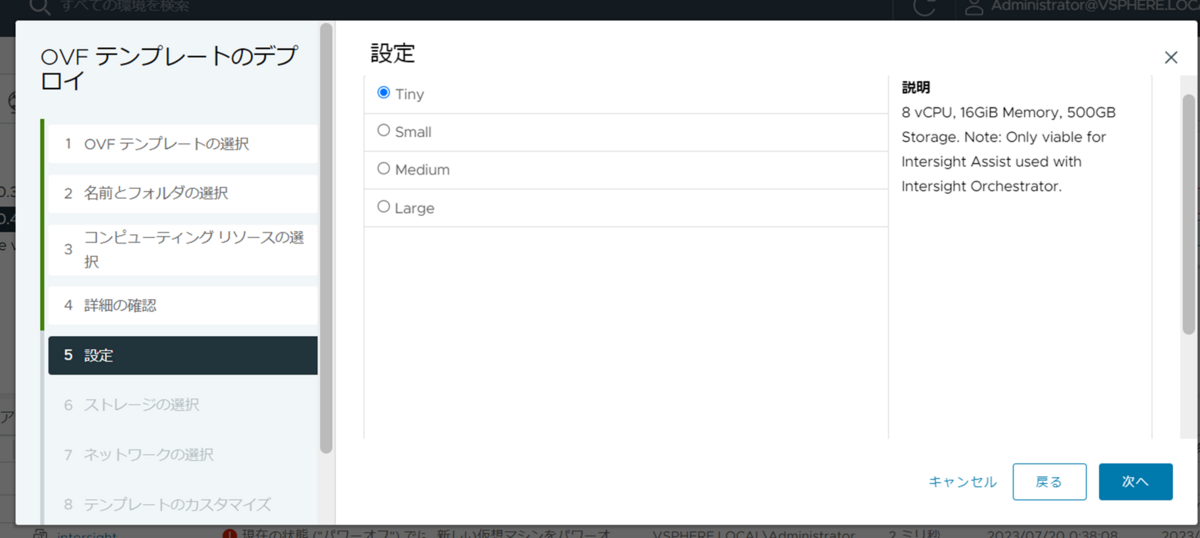

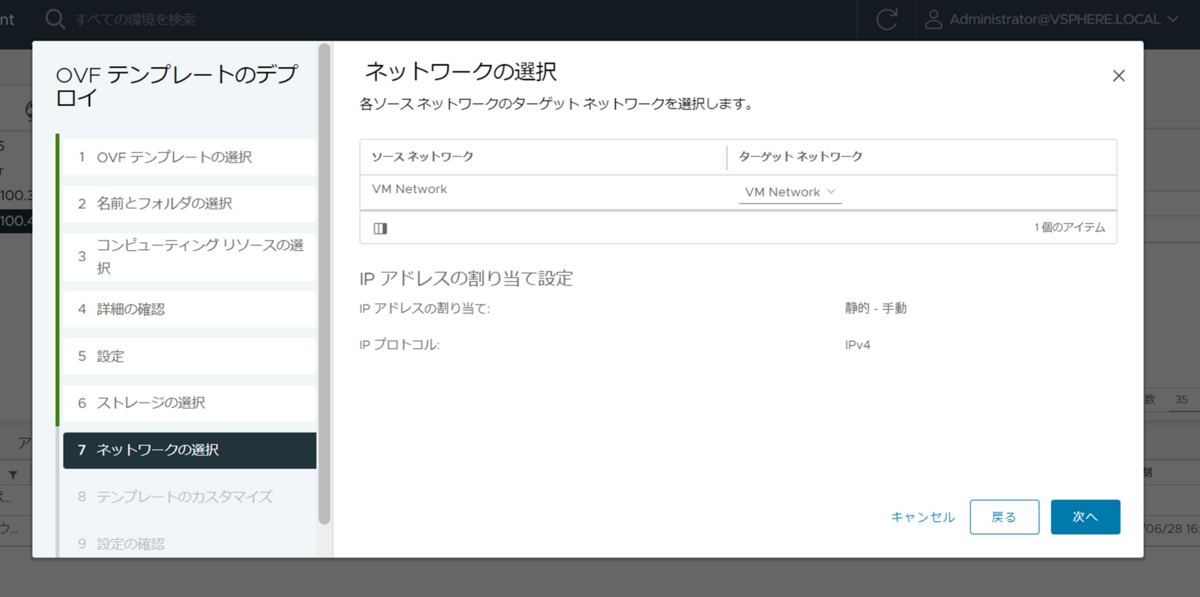

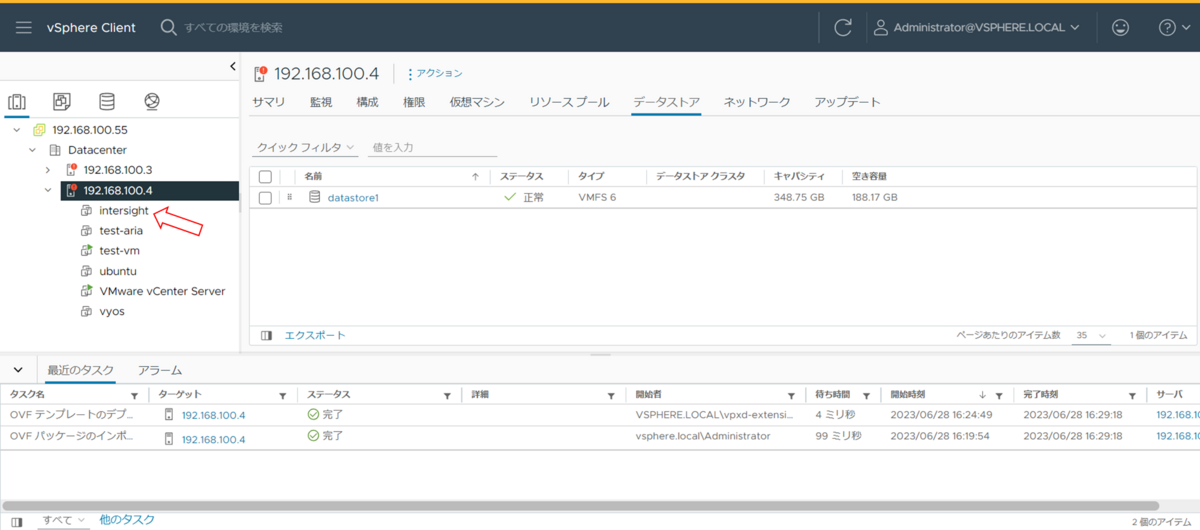

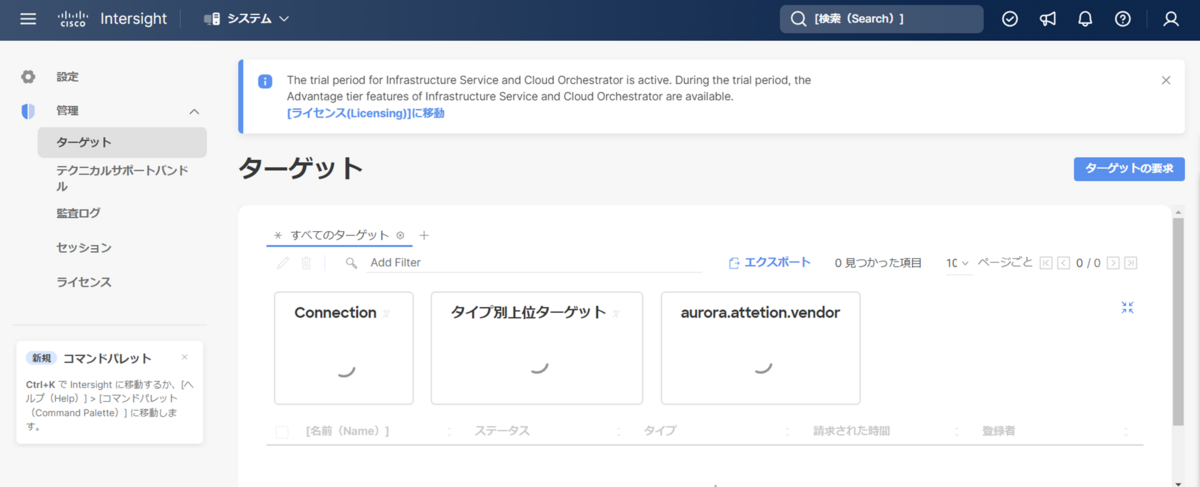

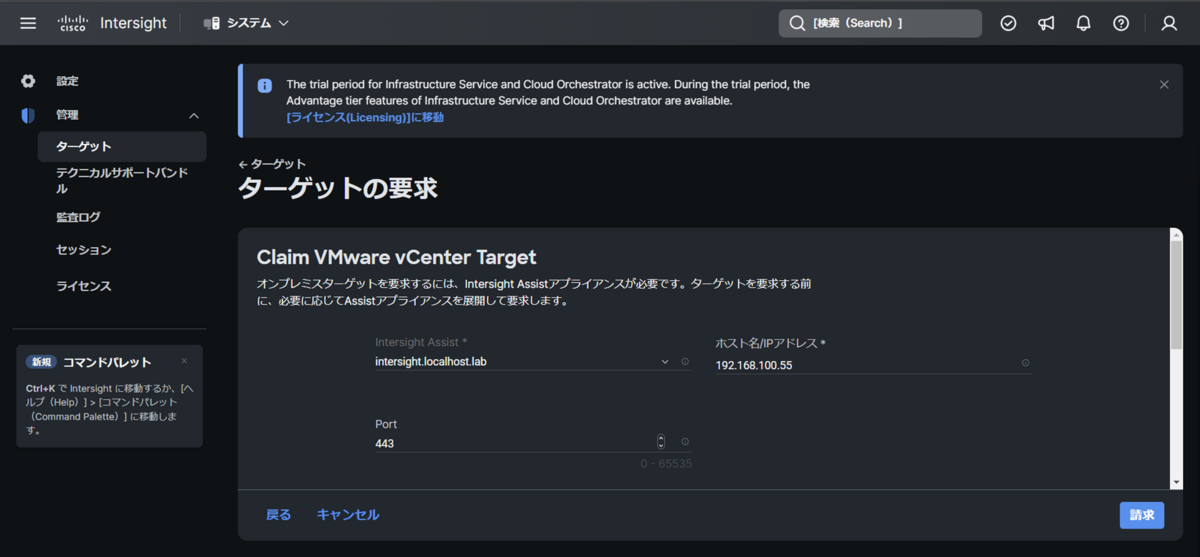

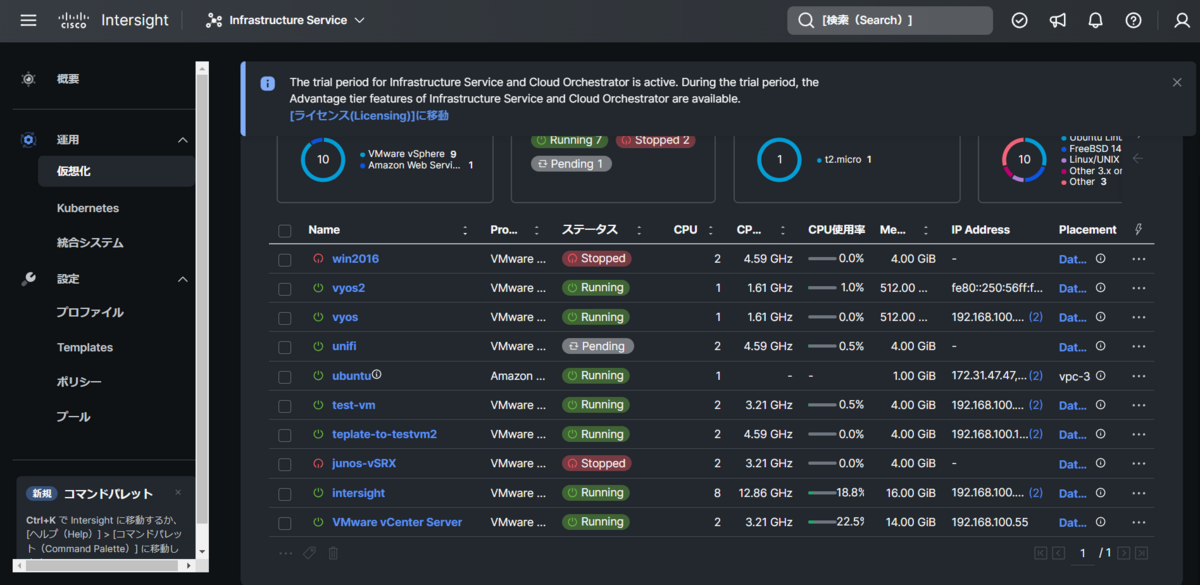

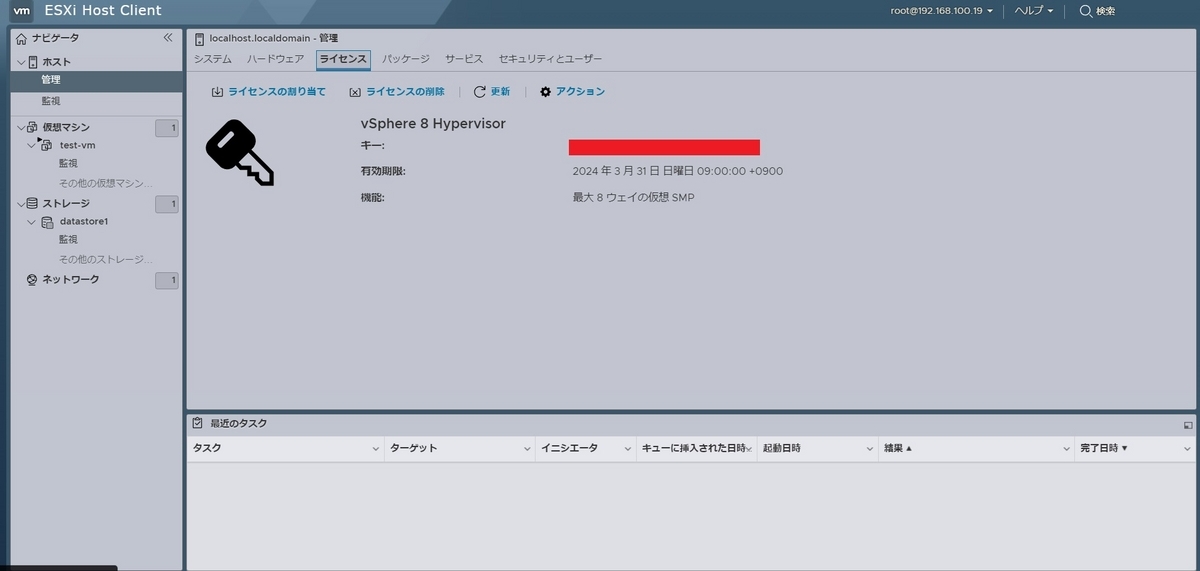

ライセンスの使用確認

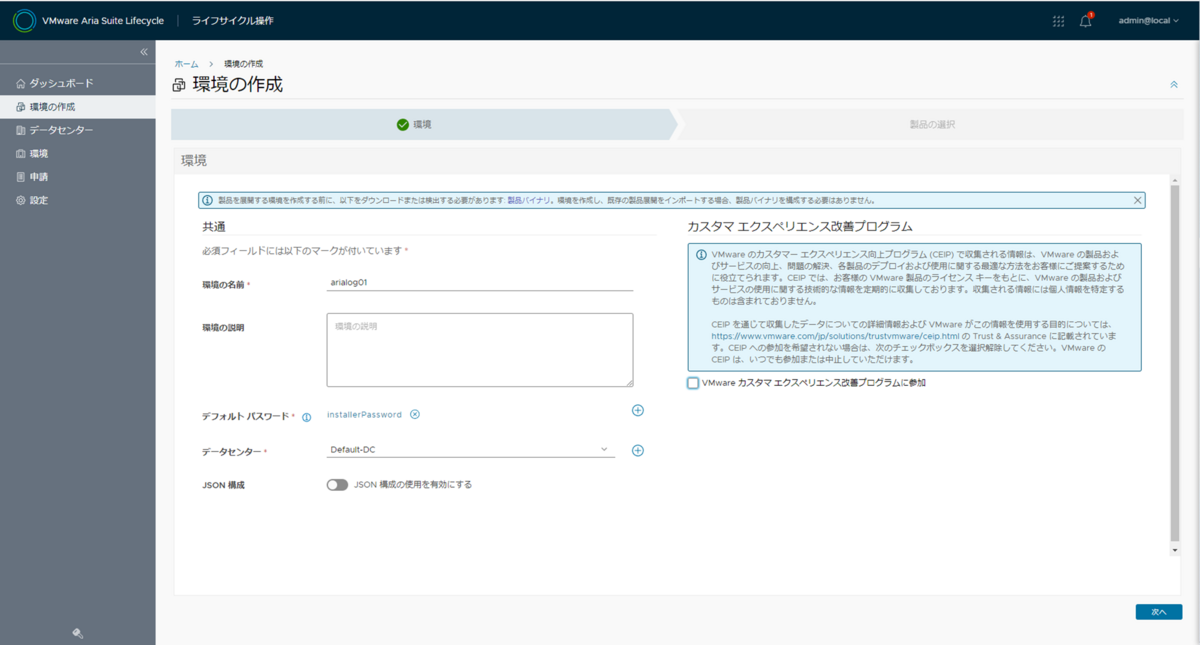

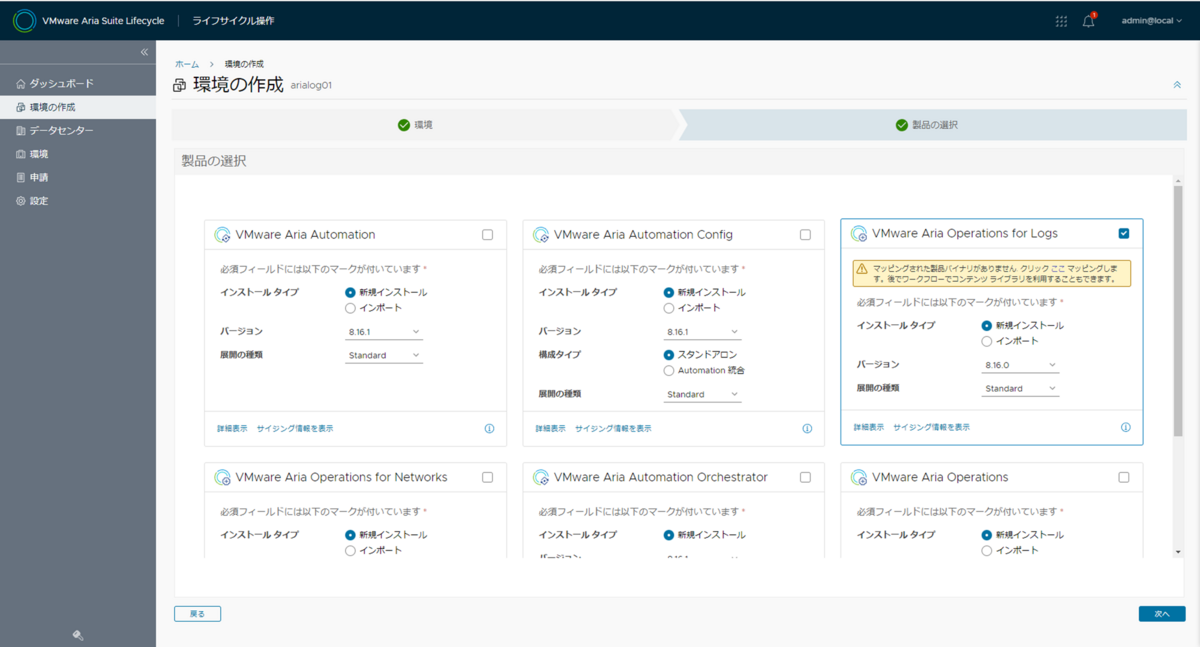

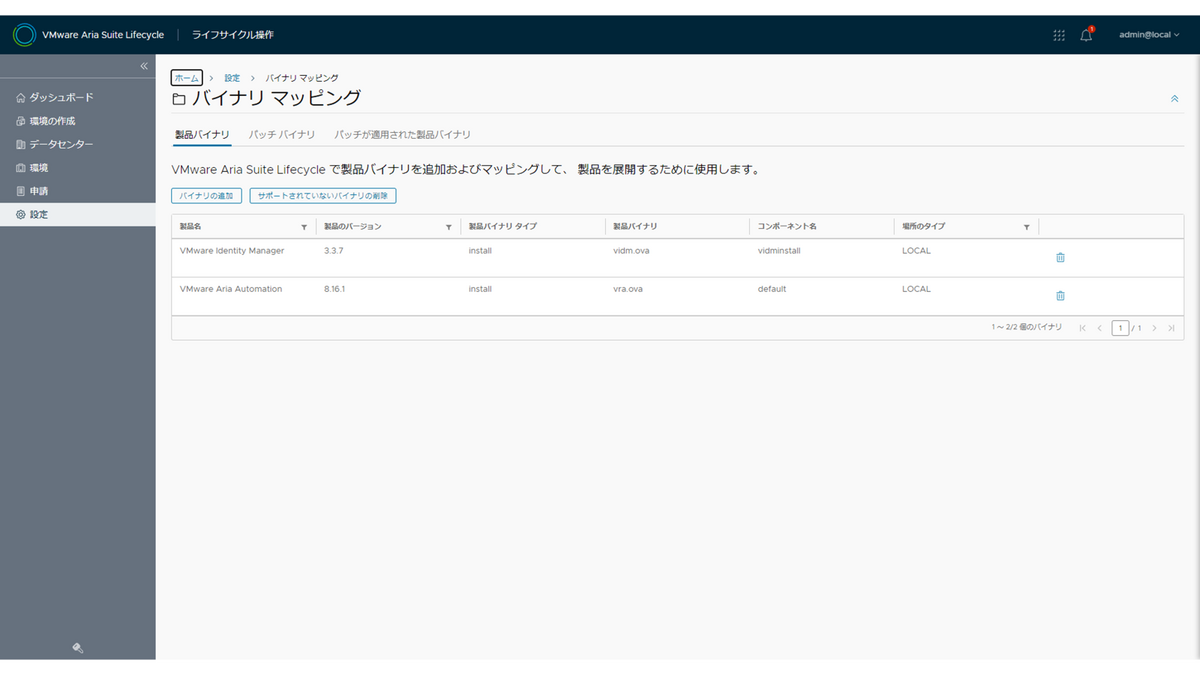

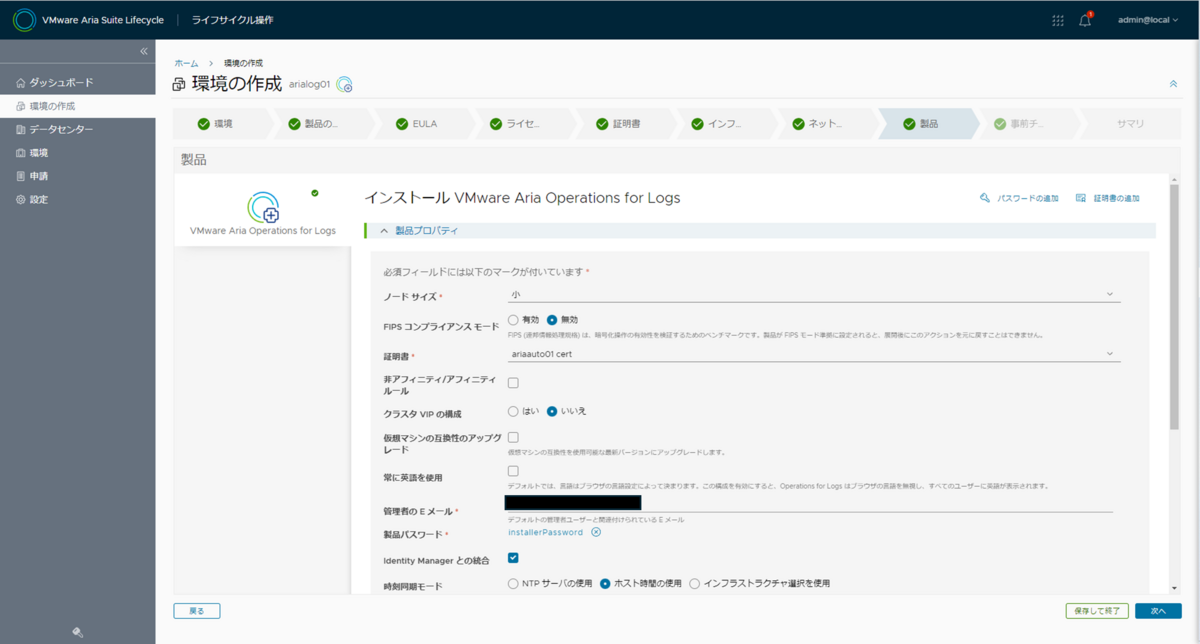

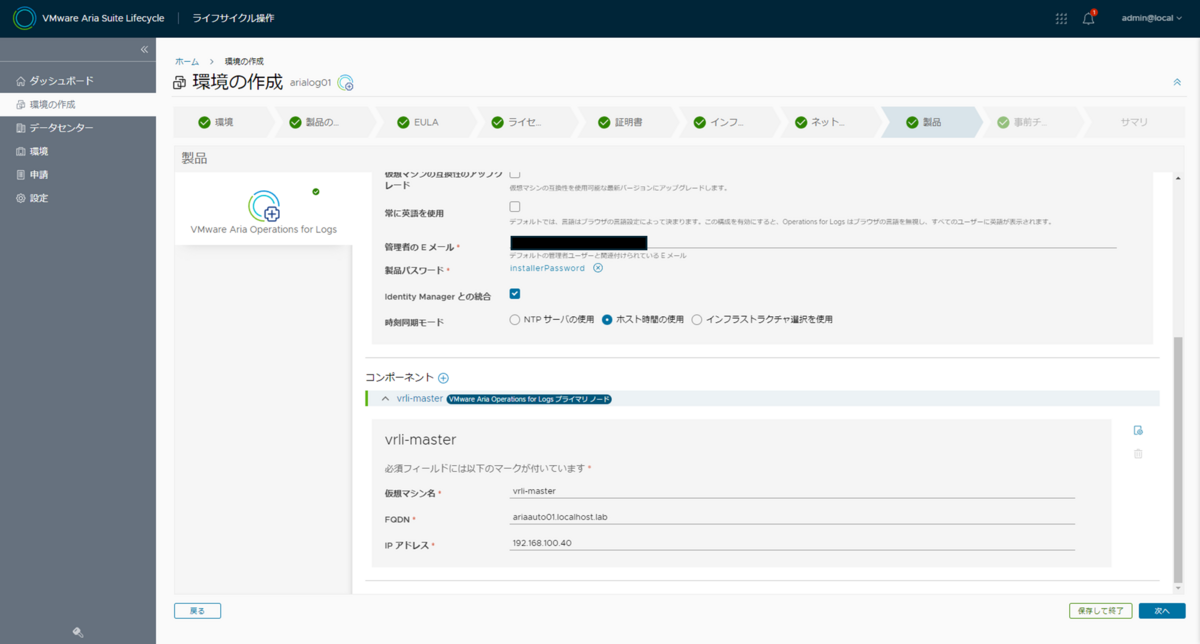

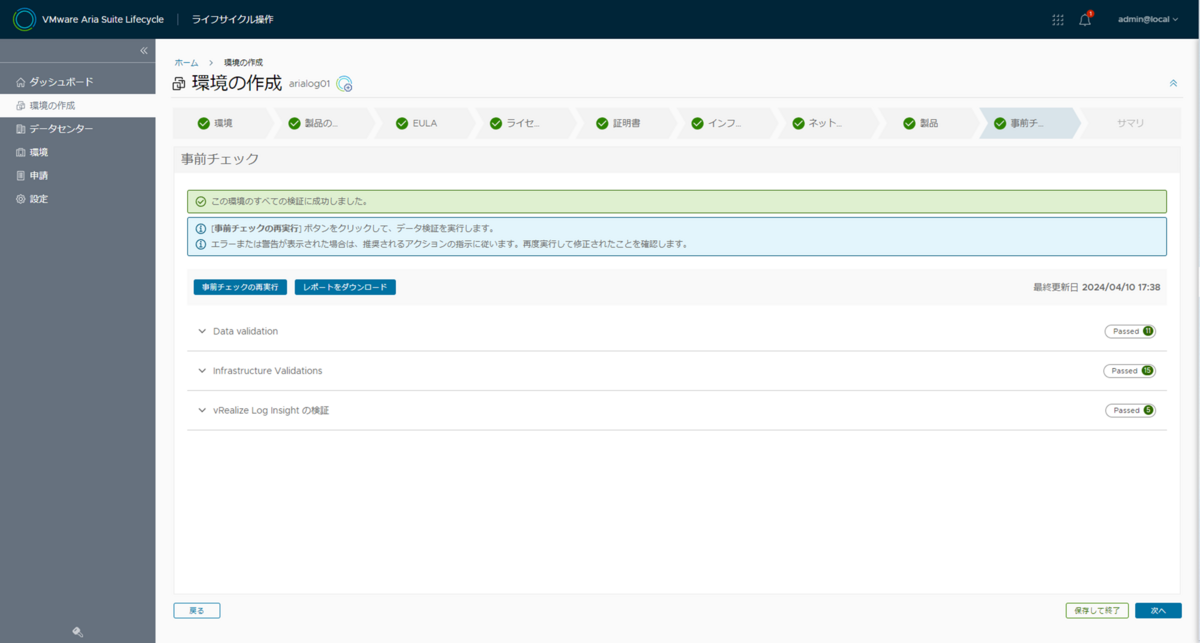

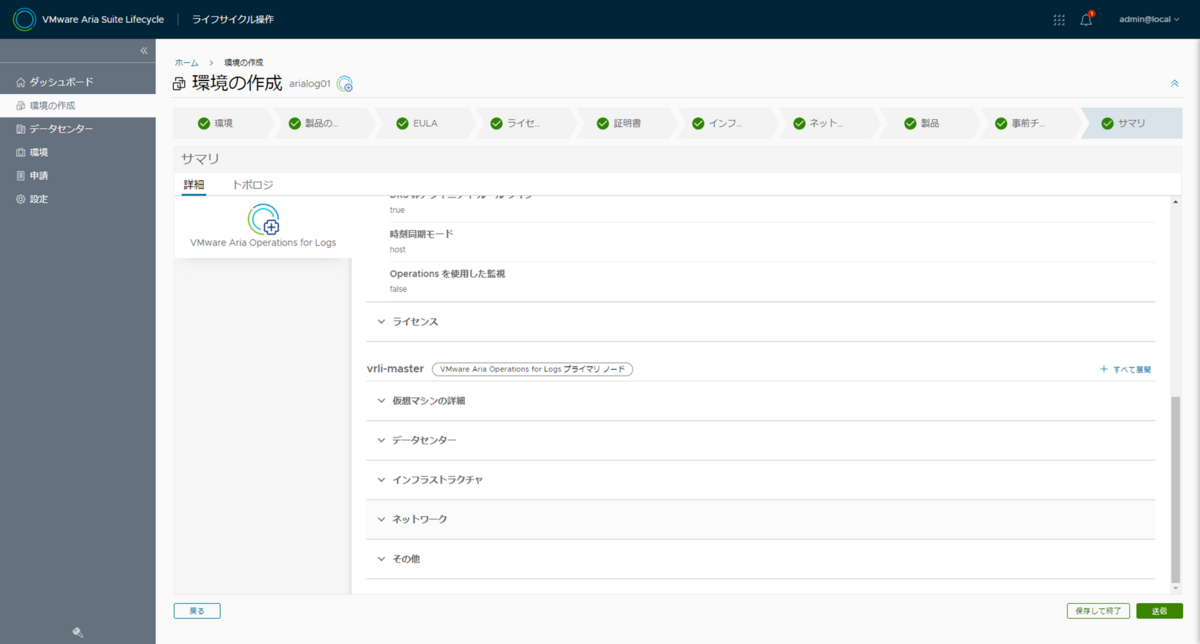

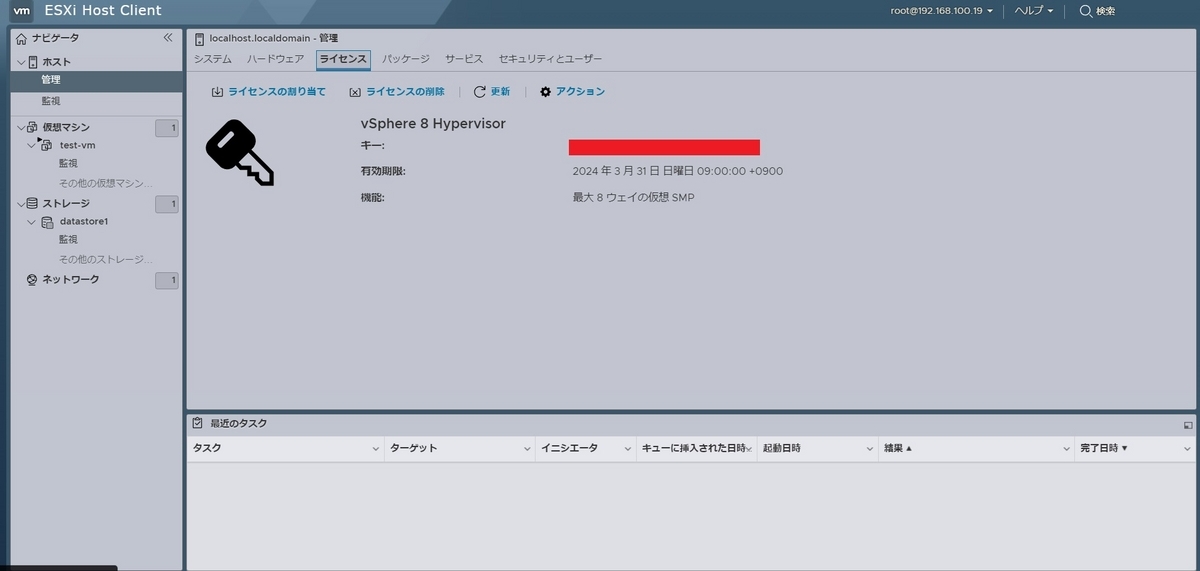

実際に割り当てられたライセンスが使用できるか試してみた

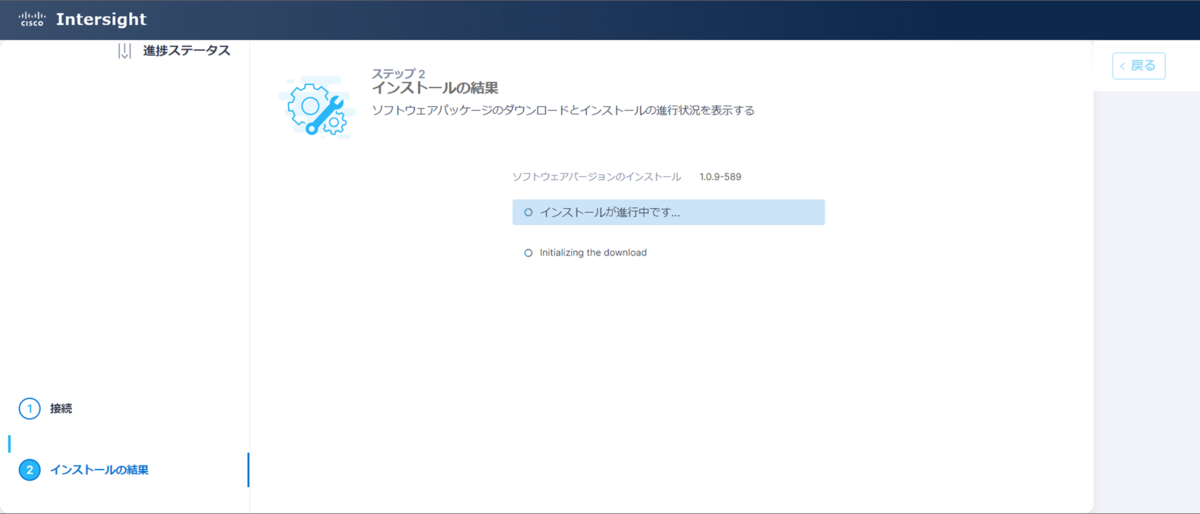

とりあえずESXiで!!

キタ━━━━(゚∀゚)━━━━!!

これで評価版60日期間とはおさらばだ!!!!

反省点

・英語学習の必要性:問い合わせでは英語でコミュニケーションをとる。google先生に頼ってなんとかコミュニケーションをとることが出来たが直訳すぎて意味を理解するのに苦労し、食い違いがあるような場面もあった・・・つくづく英語力が必要だと感じた

・行動は早めに:まずはvExpert受賞したメールで2週間以内というのがあったんだから期限を超えて割り当てられていなければSlackの招待が来たタイミングで確認をとるべきというのは反省

さいごに

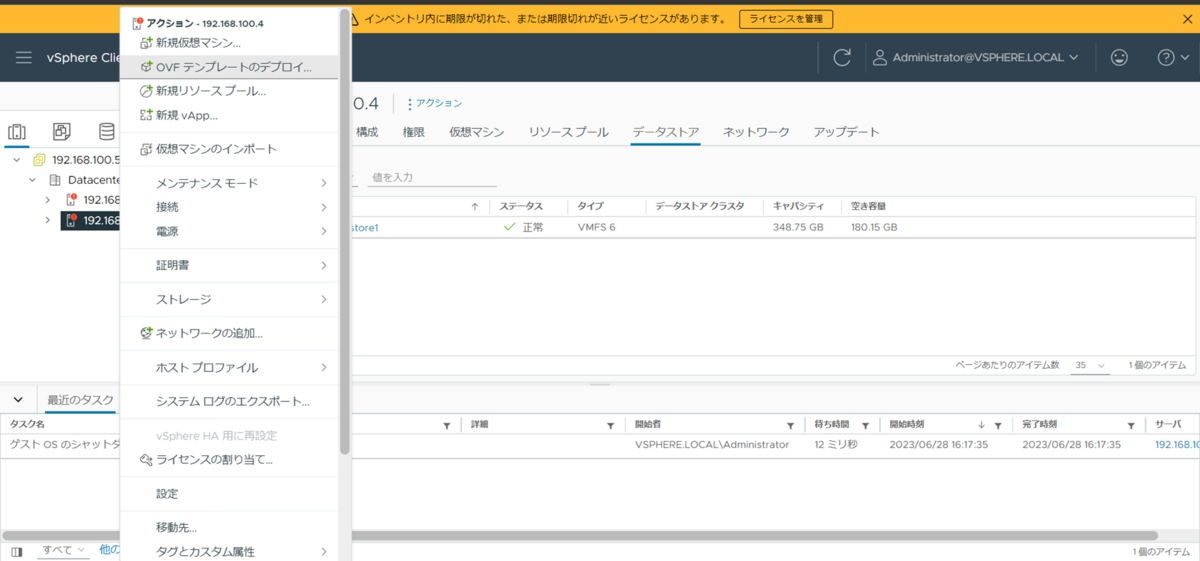

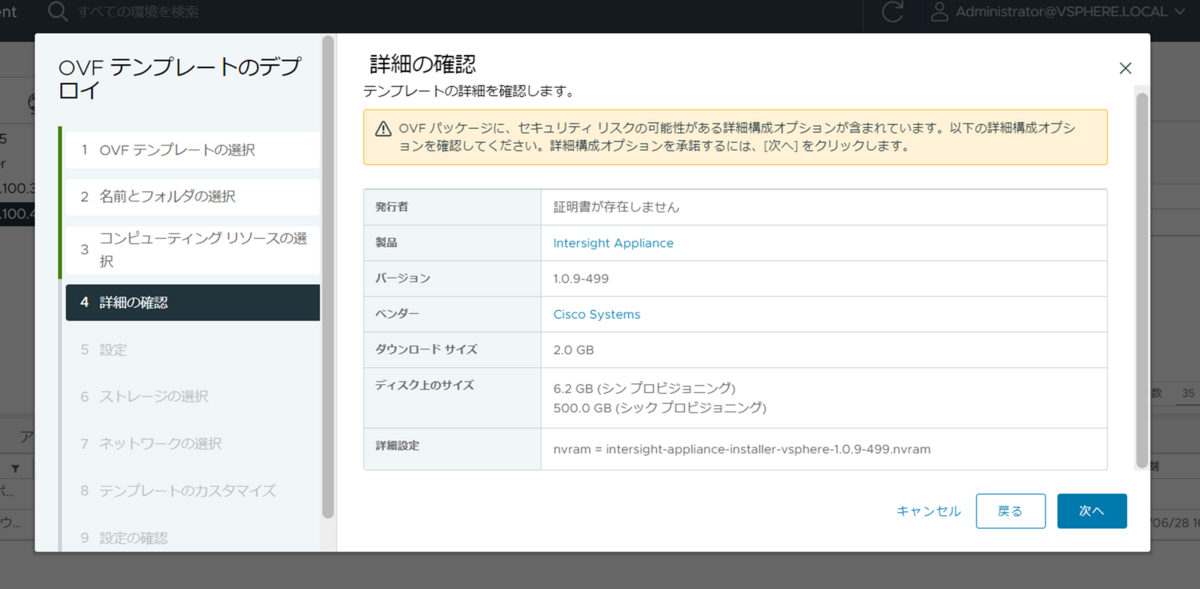

なんとかライセンスが割り当ててもらえたので色々と使っていきたいと思う